Autenticação Multifator

18 Julho 2023 by Giulia Ricciardello

Atualizado/Updated: 2026-01-31

- Okta Verify (Recomendado)

- Outros métodos (Não Recomendado)

- Compatibilidade das aplicações MFA por sistema operativo

- Perguntas Mais Frequentes

A autenticação multifator (MFA) é um método utilizado para reforçar os mecanismos de validadção de identidade, garantindo que o processo de acesso a sistemas e recursos protegidos exija mais, pelo menos, dois fatores de autenticação.

No Iscte, o par nome de utilizador e palavra‑passe constitui o primeiro fator de autenticação. Para garantir um nível adicional de segurança no acesso aos sistemas institucionais, recomenda‑se a utilização da aplicação Okta Verify como segundo fator de autenticação (MFA).

Configurar a aplicação Okta Verify (Recomendado)

Okta Verify

- Aceder a https://login.iscte-iul.pt.

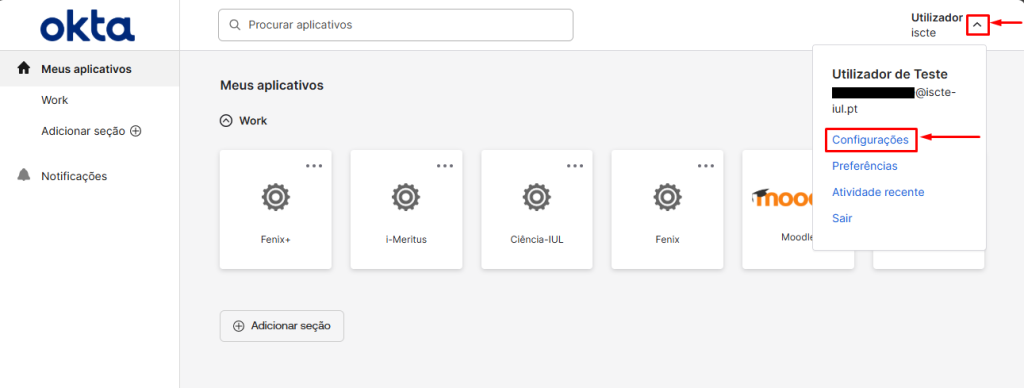

- No canto superior direito, abaixo do nome, clicar na seta que aponta para baixo e em seguida em “Configurações“.

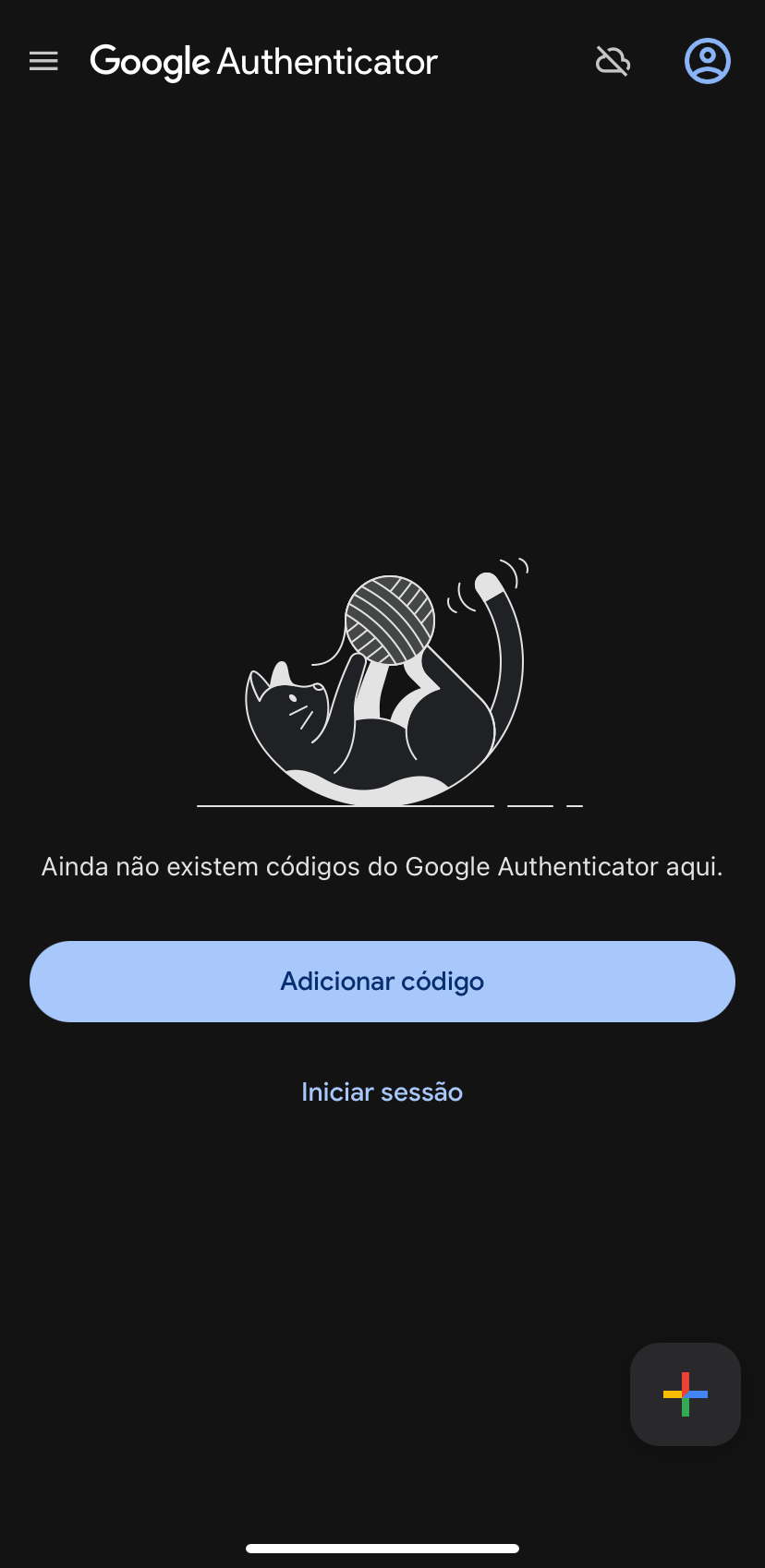

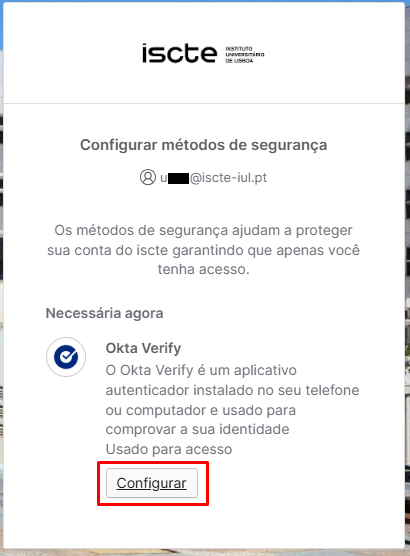

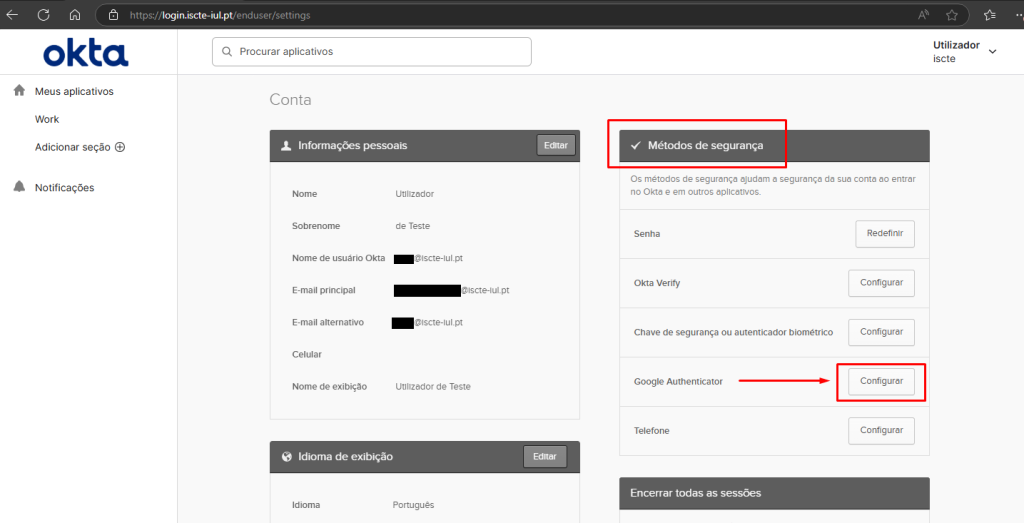

- Se optar por usar a aplicação OKTA Verify, em “Métodos de segurança“, clique em “Configurar” à frente de Okta Verify.

Nota: Verifique a compatibilidade da aplicação por sistema operativo.

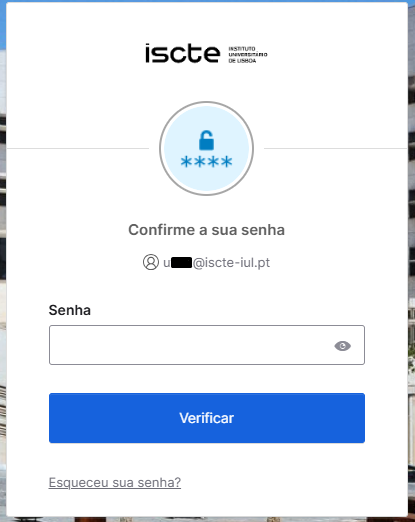

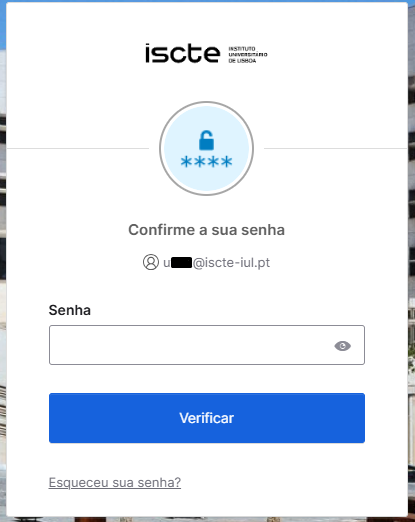

- Insira a palavra-passe da sua conta do Iscte.

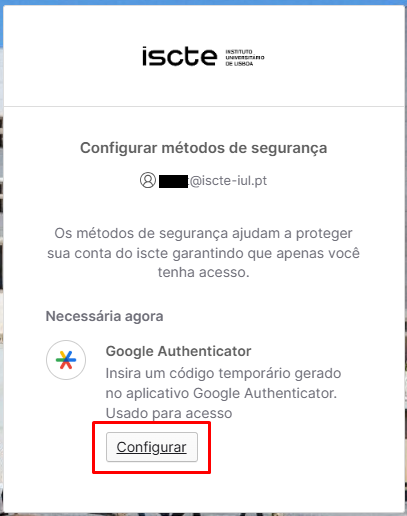

- Após colocar a sua palavra-passe, clique em “Configurar” como na imagem abaixo.

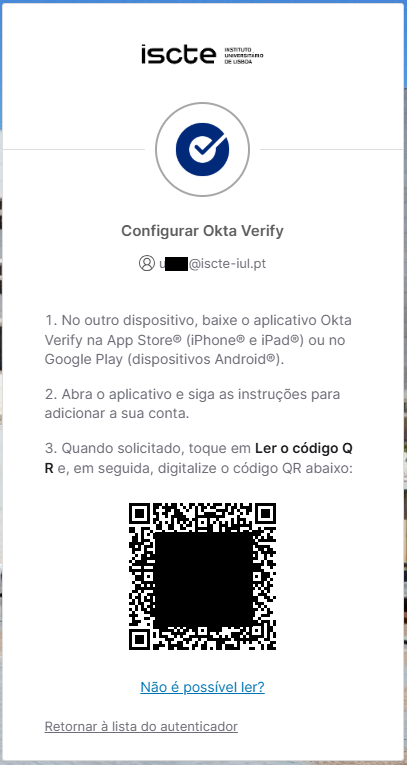

- Irá ser mostrado um código QR.

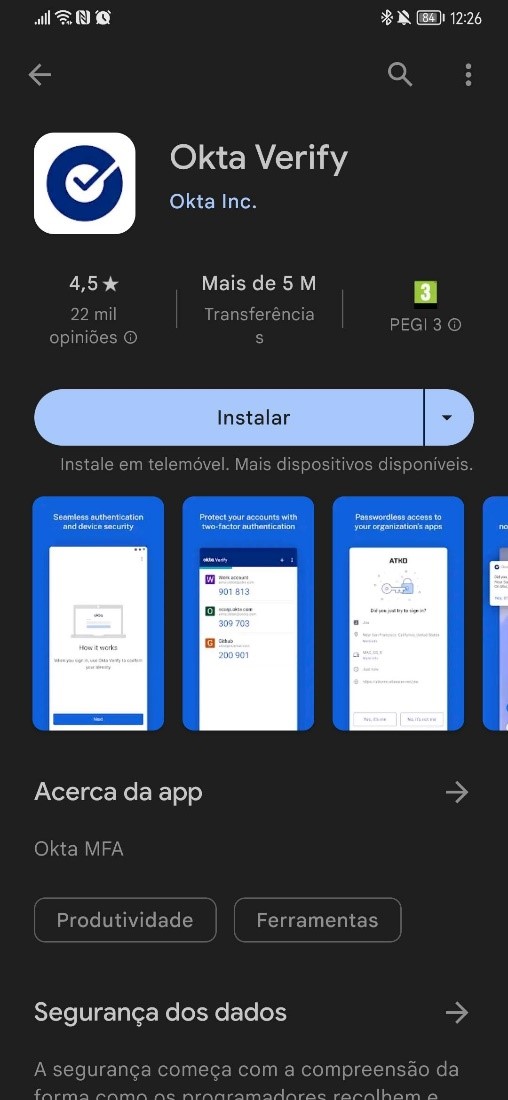

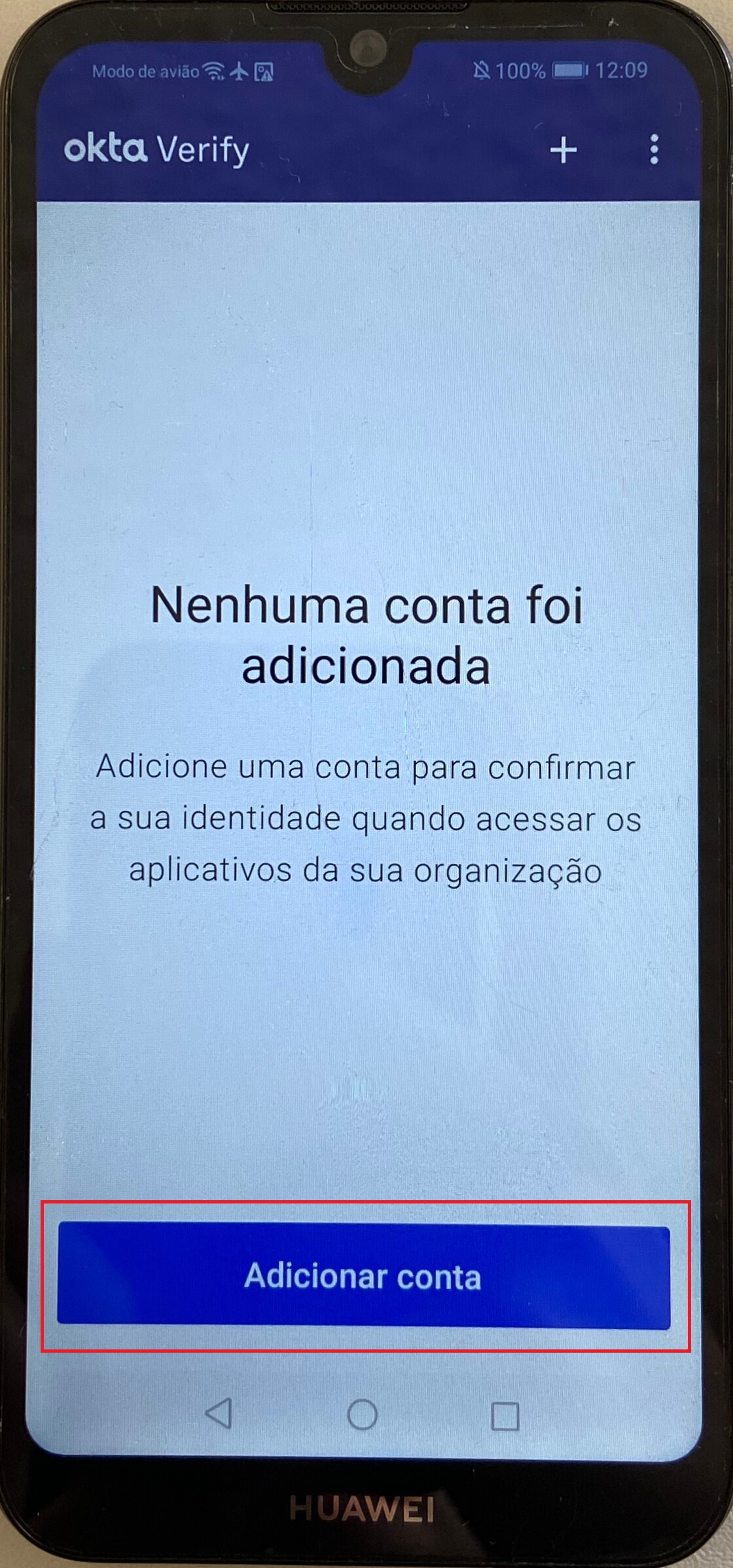

- Siga as instruções indicadas no ecrã e instale no seu telemóvel a aplicação Okta Verify através da Google Play store/App Store. Ao abrir a aplicação irá ver o ecrã seguinte. Clique em “Adicionar conta“.

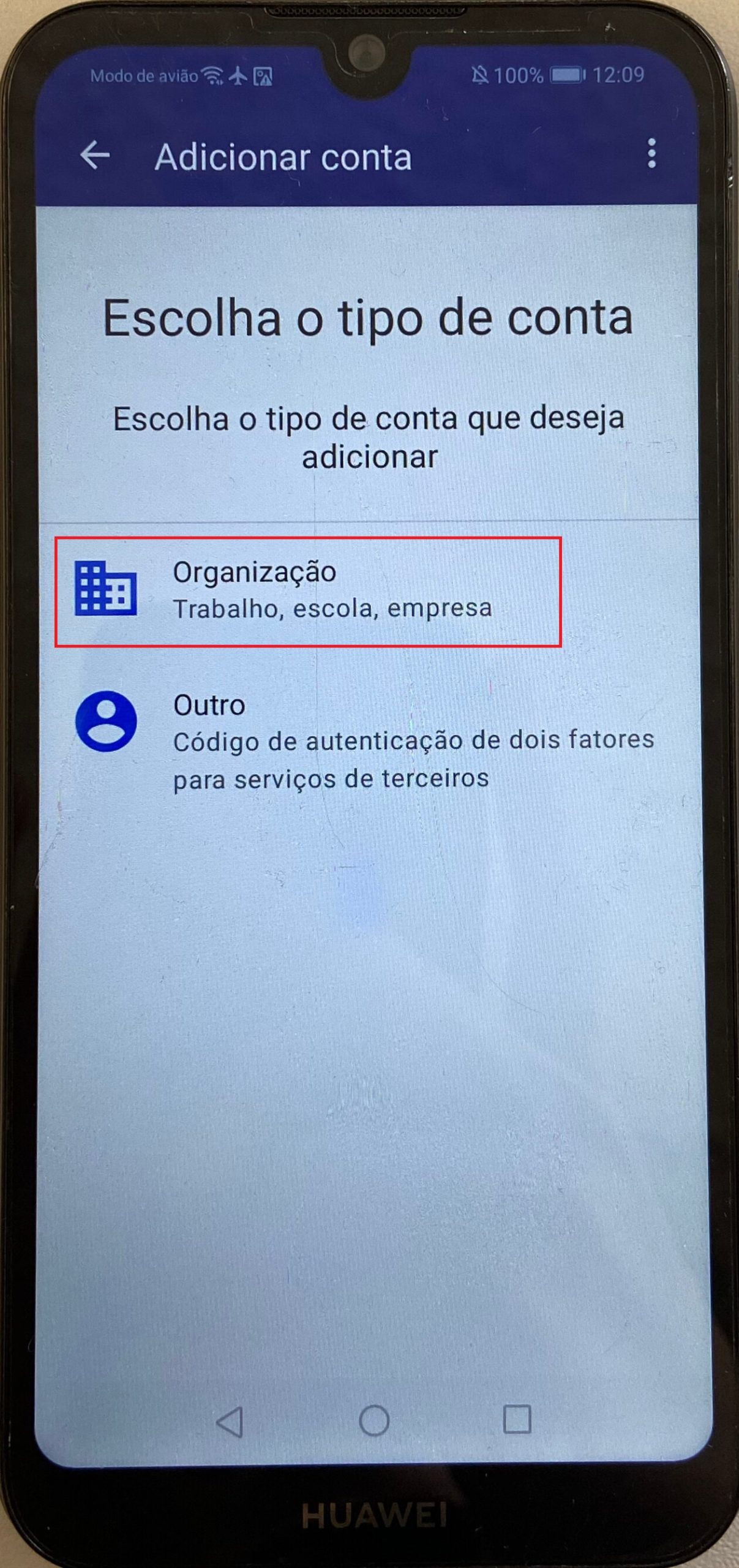

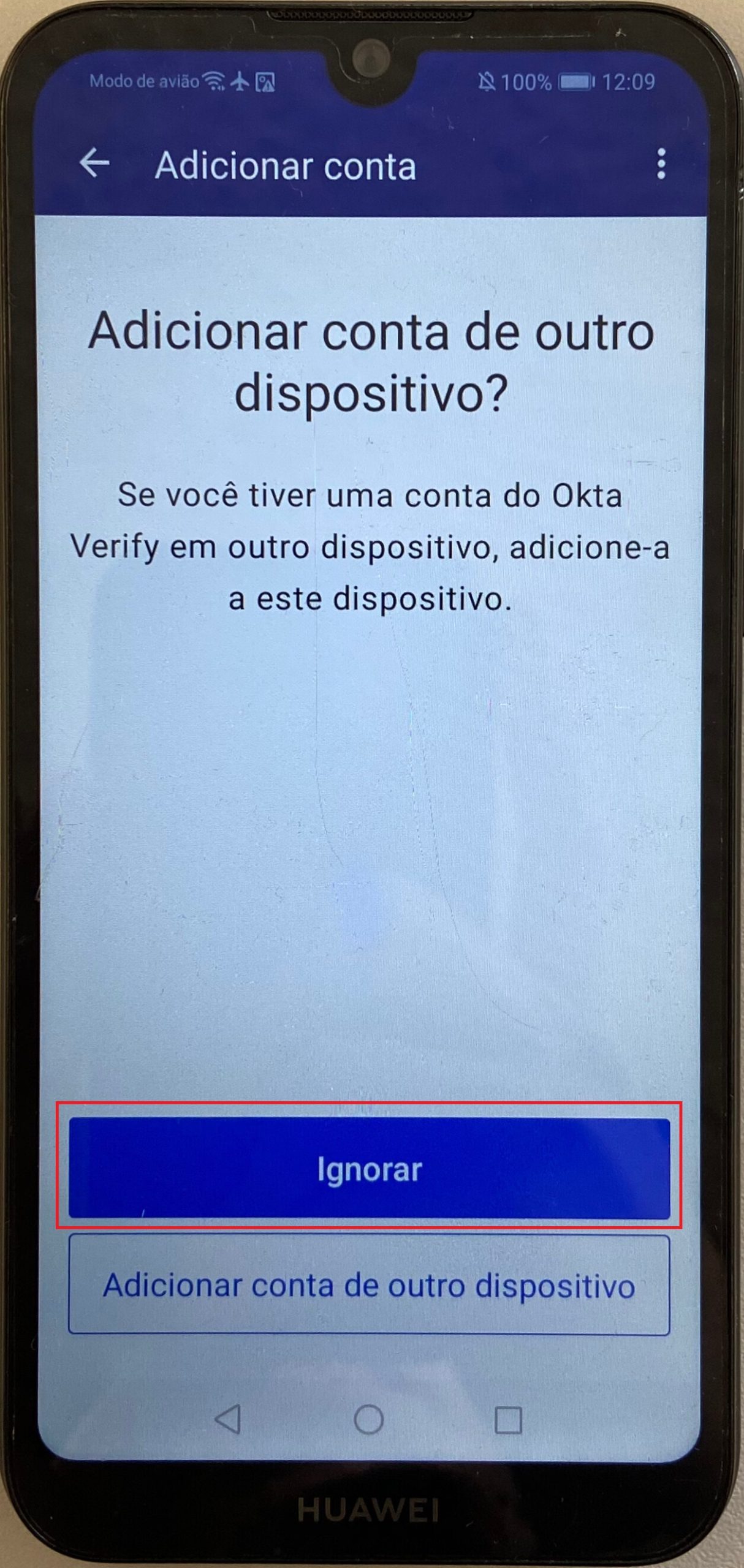

- Escolha “Organização” como tipo de conta. Quando a aplicação questiona se quer adicionar conta de outro dispositivo, clique em “Ignorar“.

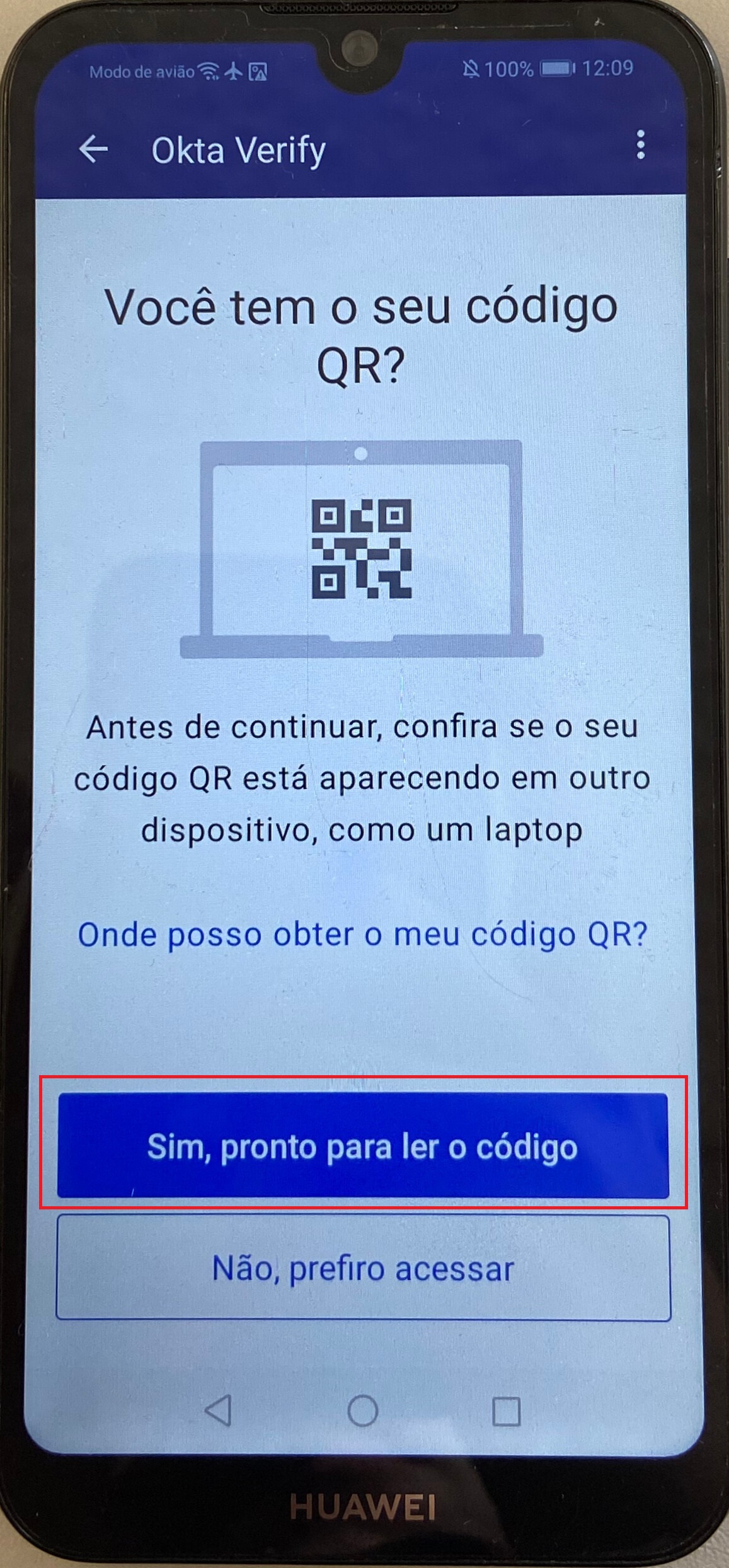

- Em seguida, clique em “Sim, pronto para ler o código” e digitalize o código QR que lhe foi mostrado no website da OKTA (ver ponto 5).

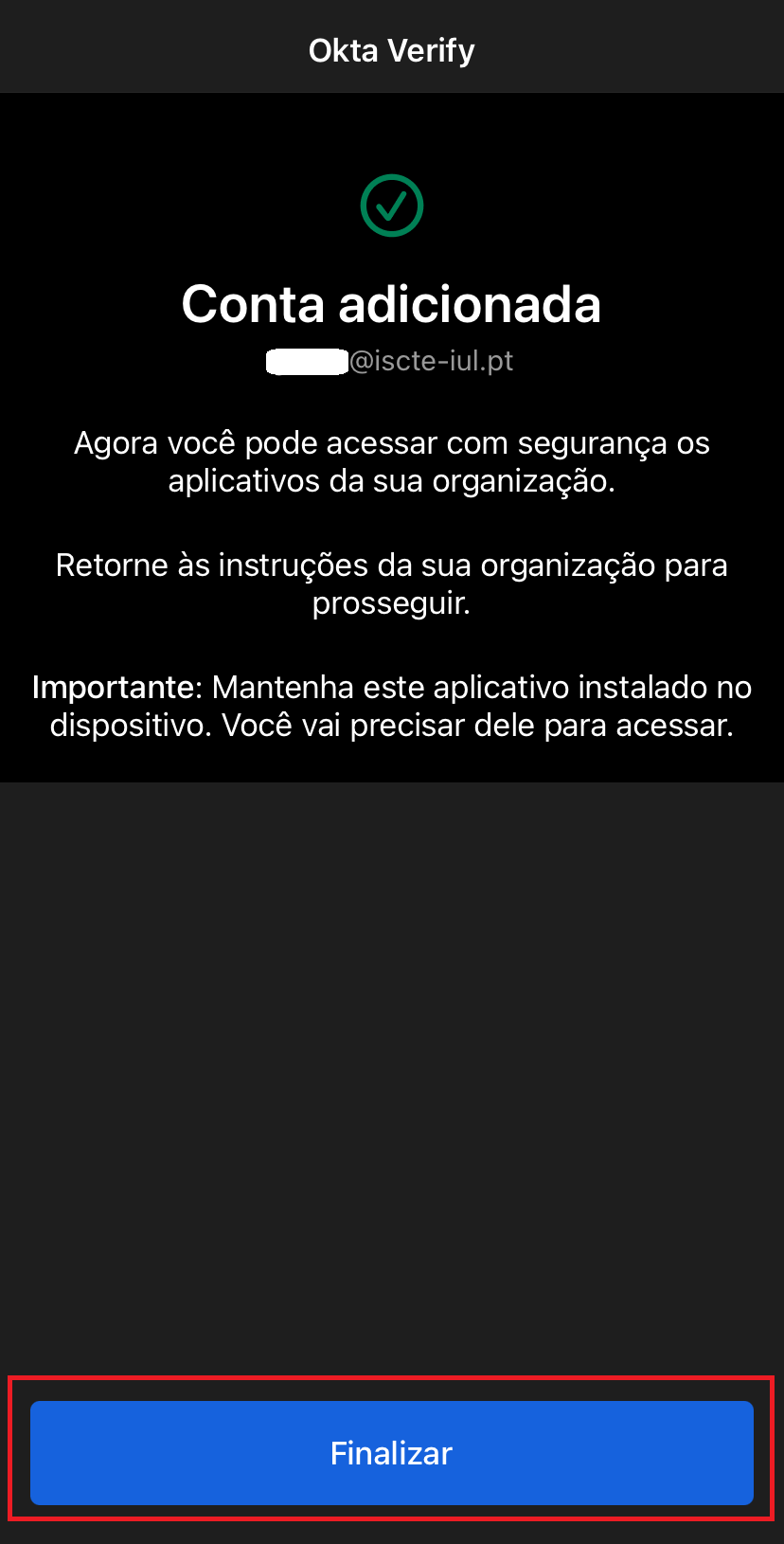

- Após digitalizar o código, deveria aparecer a confirmação que a conta foi adicionada na Okta Verify. Clicar em “Finalizar“.

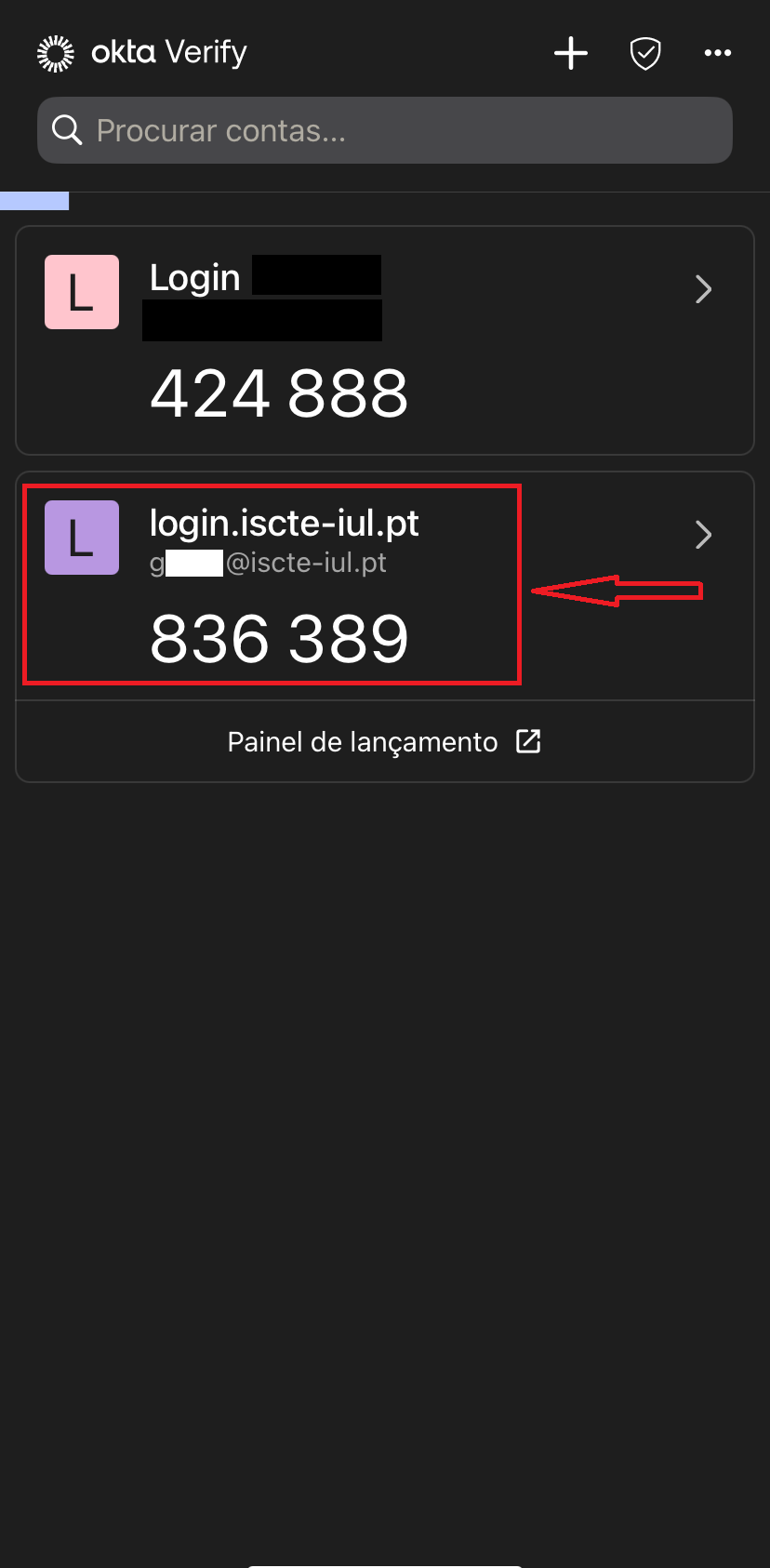

- A partir de agora, poderá usar a autenticação multifator através de notificação push no seu dispositivo ou usando códigos temporários de 6 dígitos que aparecem na aplicação (ver imagem abaixo).

Outros Métodos (Não Recomendado)

Google Authenticator ou equivalente

O Google Authenticator é uma aplicação de autenticação de dois fatores (2FA) que gera códigos temporários de validação para reforçar a segurança das suas contas online. Ela cria códigos únicos de 6 dígitos, que mudam a cada 30 segundos e funcionam mesmo sem ligação à internet.

- Aceder a https://login.iscte-iul.pt.

- No canto superior direito, abaixo do nome, clicar na seta que aponta para baixo e em seguida em “Configurações“.

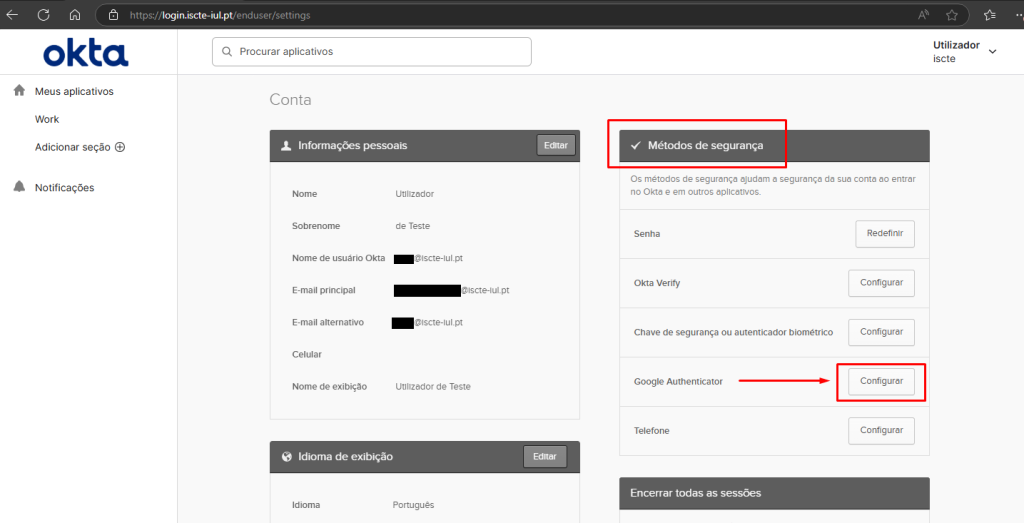

- Se optar por usar a aplicação Google Authenticator ou aplicações equivalentes*, em “Métodos de segurança“, clique em “Configurar” à frente de Google Authenticator.

* Para aplicações TOTP equivalentes, deverá sempre selecionar a opção Google Authenticator

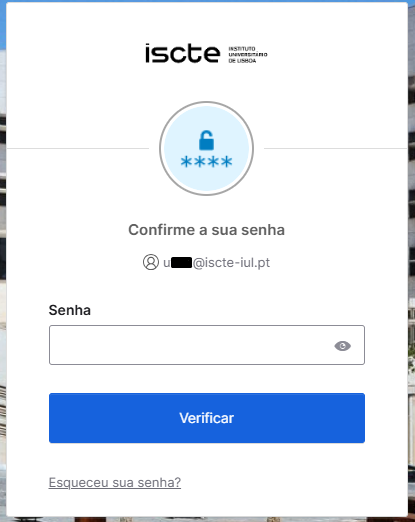

- Introduza a palavra-passe da sua conta do Iscte.

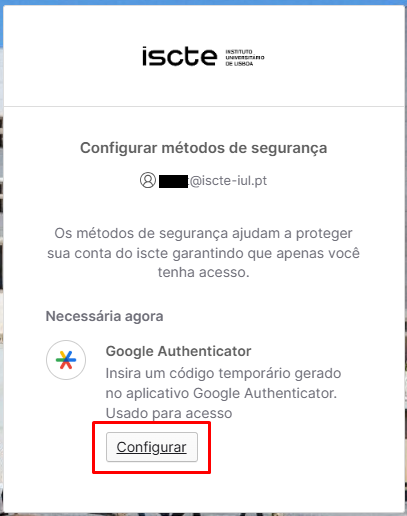

- Após colocar a sua palavra-passe, clique em “Configurar” como na imagem abaixo.

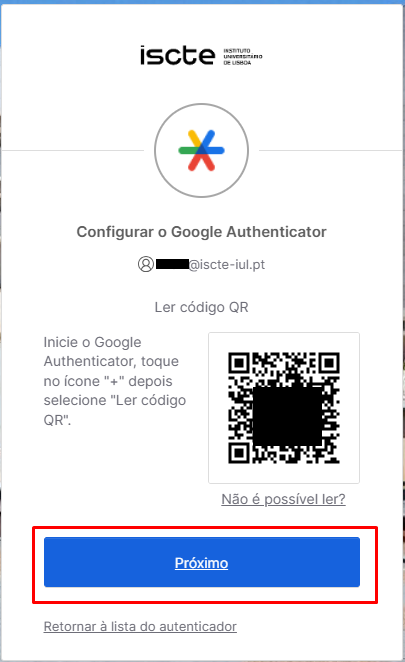

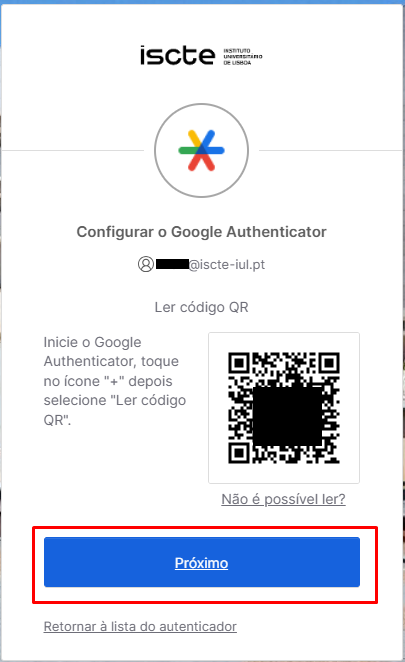

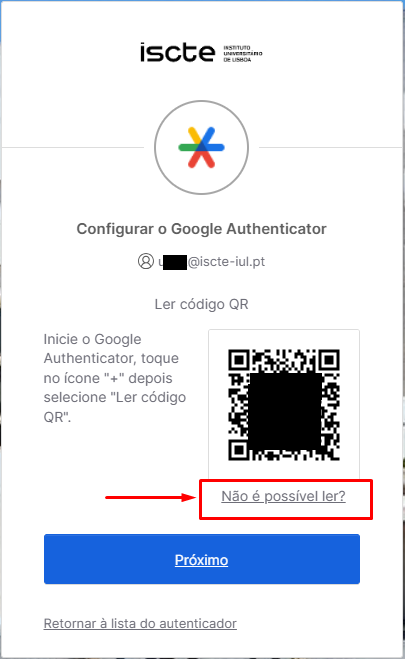

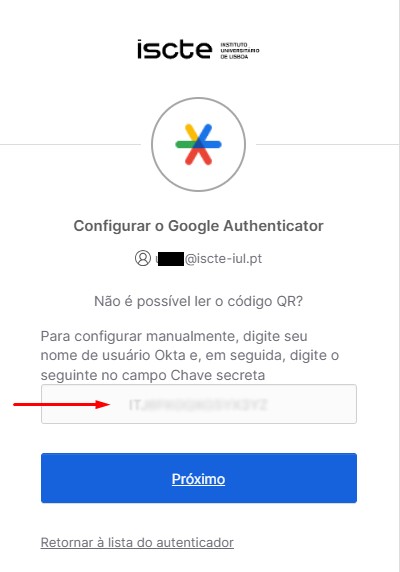

- Irá ser mostrado um código QR. Se não conseguir fazer o scan do código QR e usar outro tipo de aplicação TOTP, clique em “Não é possível ler?” e usar o código que aparece na página seguinte.

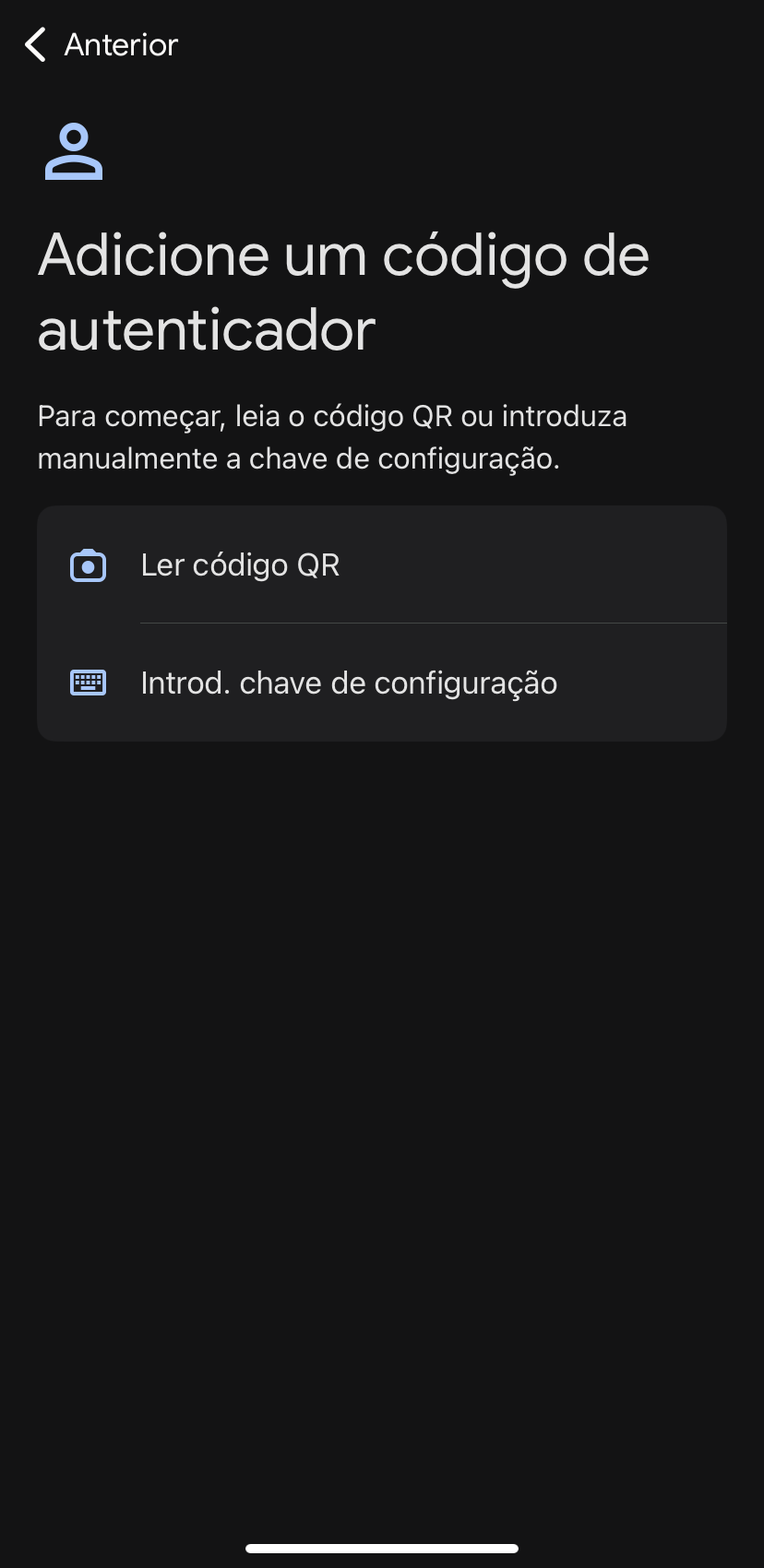

- Instale no seu telemóvel a aplicação Google Authenticator ou outra equivalente através da Google Play store/App Store. Ao abrir a aplicação irá ver o ecrã da direita e clique em “Adicionar código“.

- Em seguida, clique em “Ler código QR” e digitalize o código QR que lhe foi mostrado no website da OKTA (ver ponto 5).

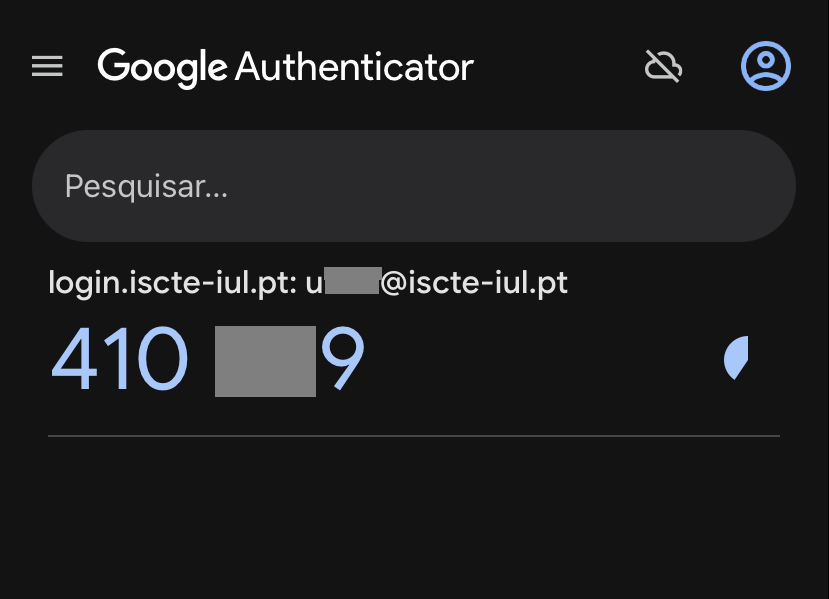

- Após ler o código QR, na aplicação móvel irá aparecer a sua conta login.iscte-iul.pt com um código temporário associado.

- No website da Okta, ver passo nº 5, clicar em “Próximo“.

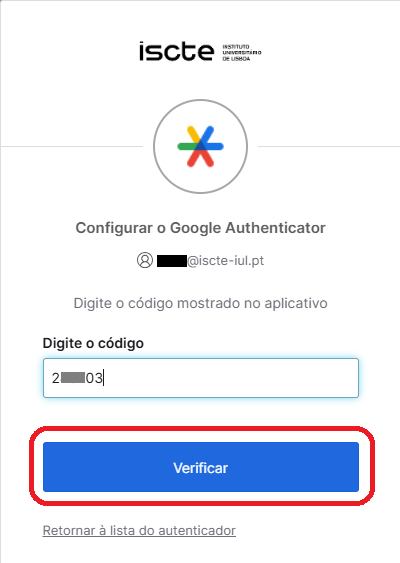

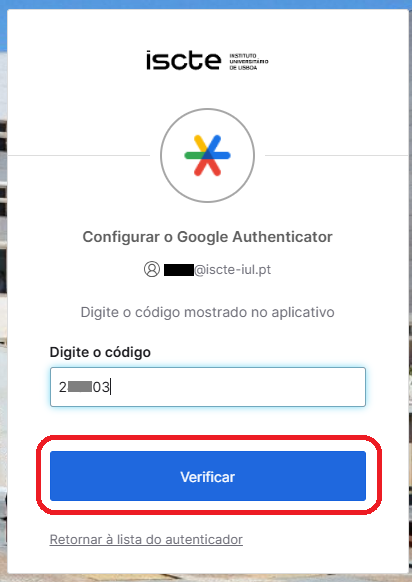

- Introduzir o código de 6 dígitos que aparece na aplicação no telemóvel e clicar em “Verificar“.

- A configuração está terminada e será redireccionado à página login.iscte-iul.pt

Chave de Segurança

A chave de segurança é um dos métodos mais fortes de Autenticação Multifator (MFA). Funciona como um dispositivo físico — semelhante a uma pen USB ou chave de porta — que confirma a sua identidade ao aceder a serviços protegidos.

- Se optar por usar uma chave física de segurança FIDO/U2F, aceder a https://login.iscte-iul.pt.

- No canto superior direito, abaixo do nome, clicar na seta que aponta para baixo e em seguida em “Configurações“.

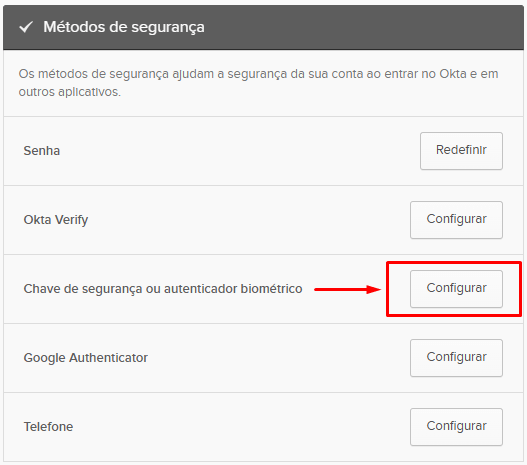

- Clique em “Configurar” em “Métodos de segurança“, à frente de “Chave de segurança ou autenticador biométrico“.

- Insira a palavra-passe da sua conta do Iscte.

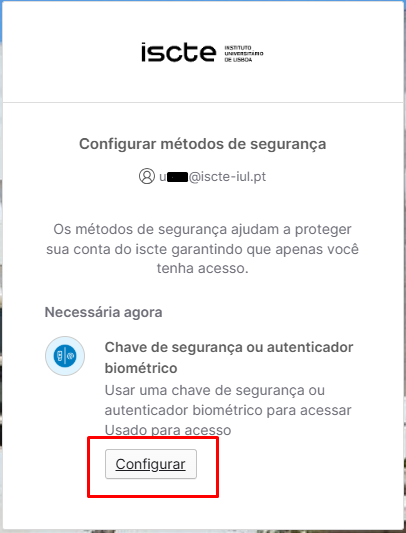

- Após colocar a sua palavra-passe, clique em “Configurar” como na imagem abaixo.

- Ao escolher o tipo de configuração, carregue em “Configurar“.

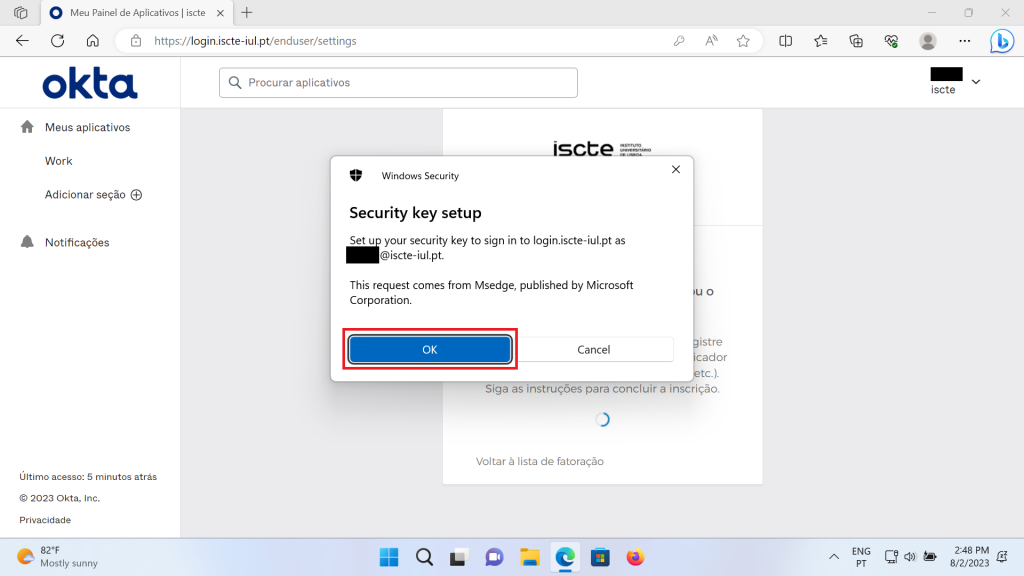

- Clique “OK” para configurar a chave de segurança para a autenticação.

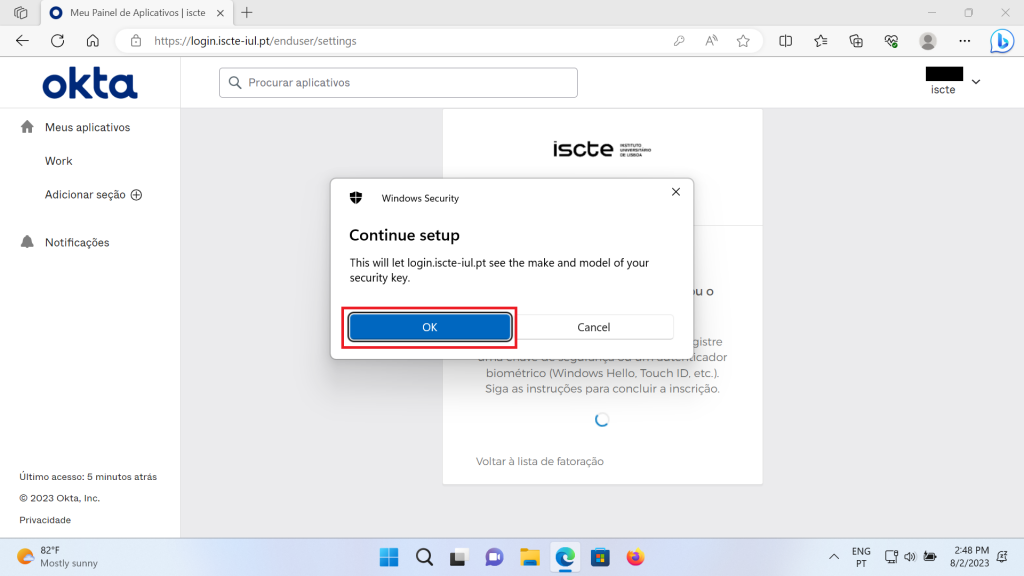

- Clicar novamente “OK” para permitir que a chave seja detetada pelo dispositivo.

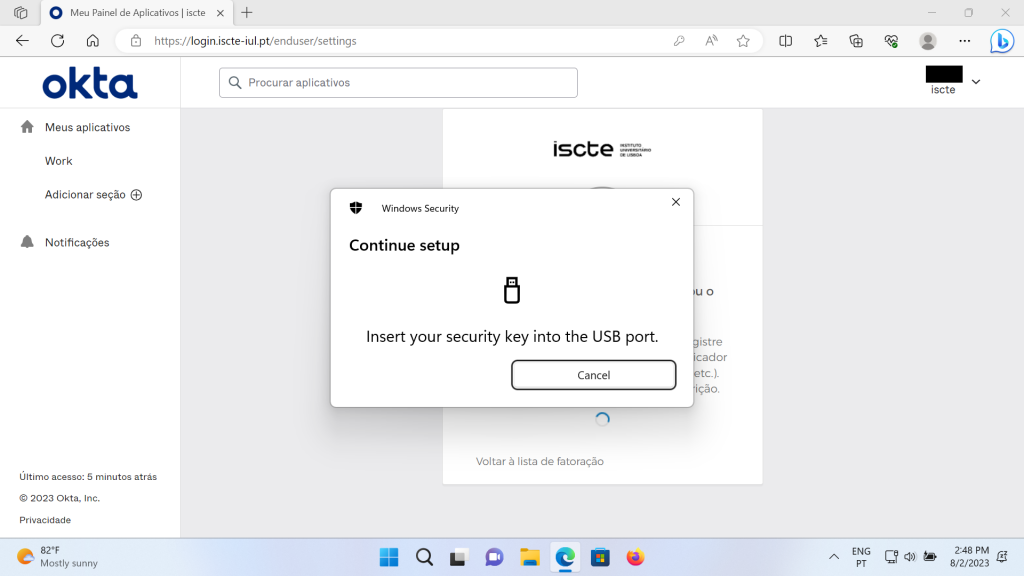

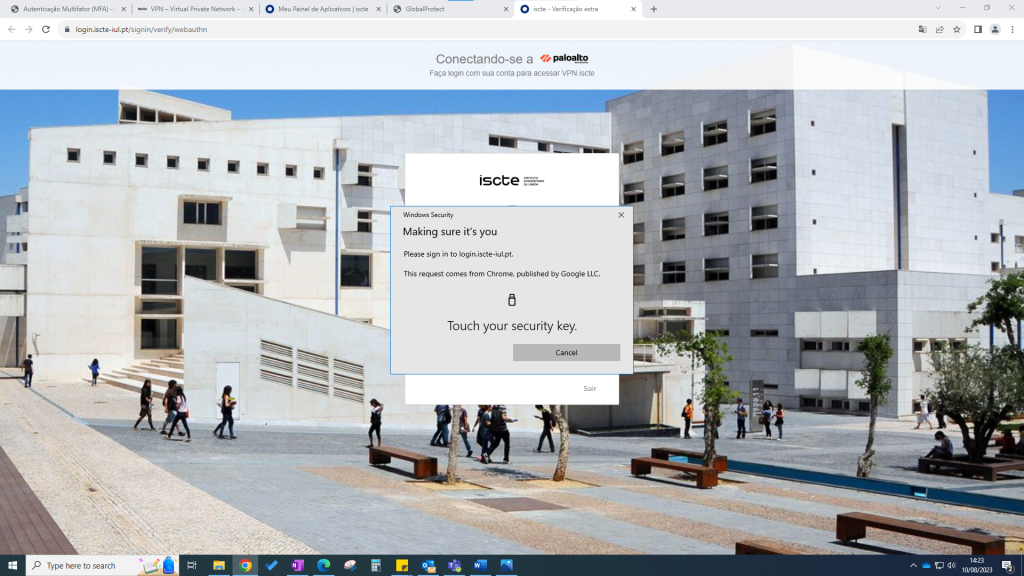

- Insira a chave de segurança na porta USB do seu dispositivo.

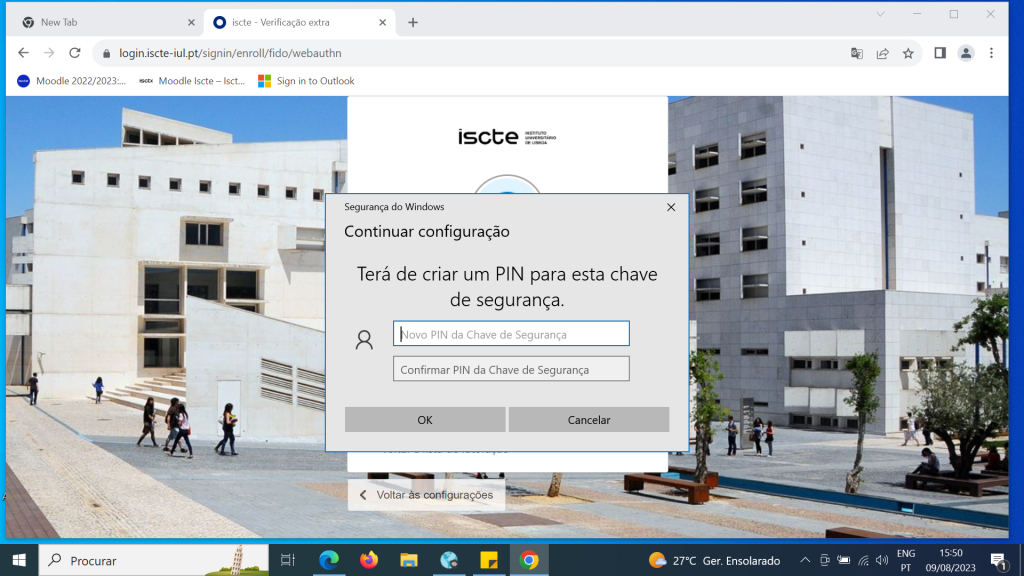

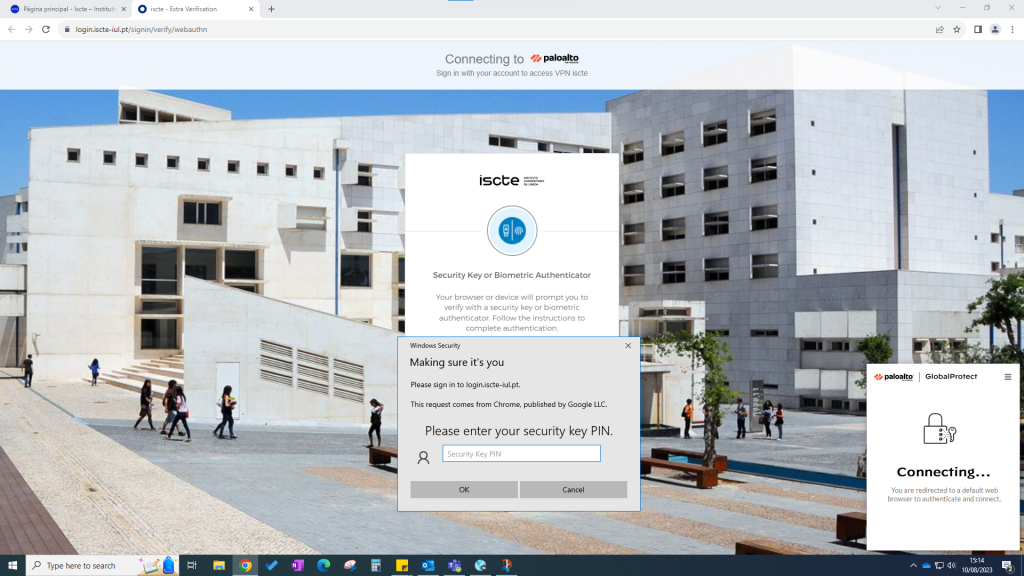

- Quando a chave será detetada pelo sistema, deverá criar um PIN para usar com a chave de segurança.

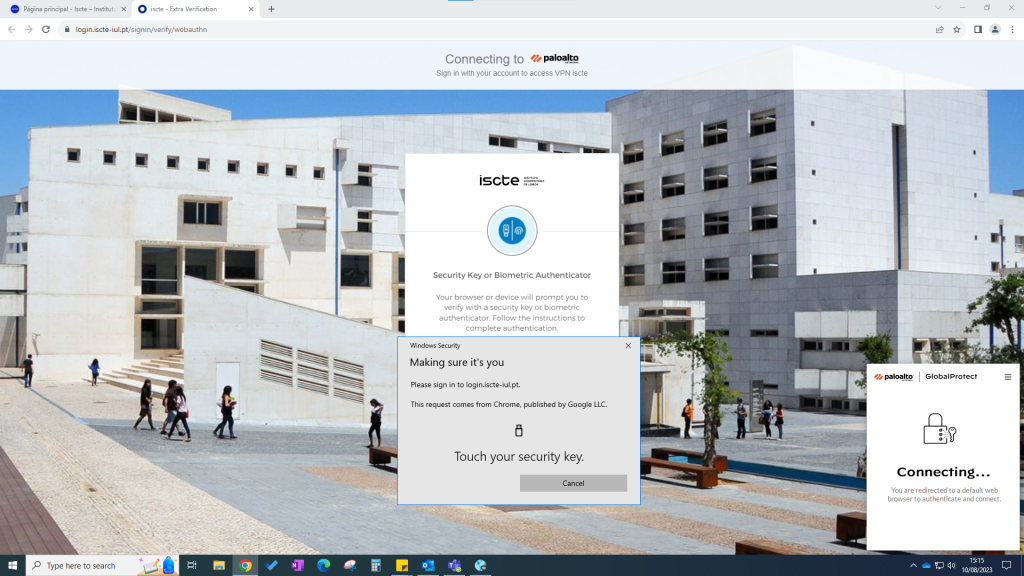

- Após isso, deverá tocar no botão da chave de segurança para confirmar a operação.

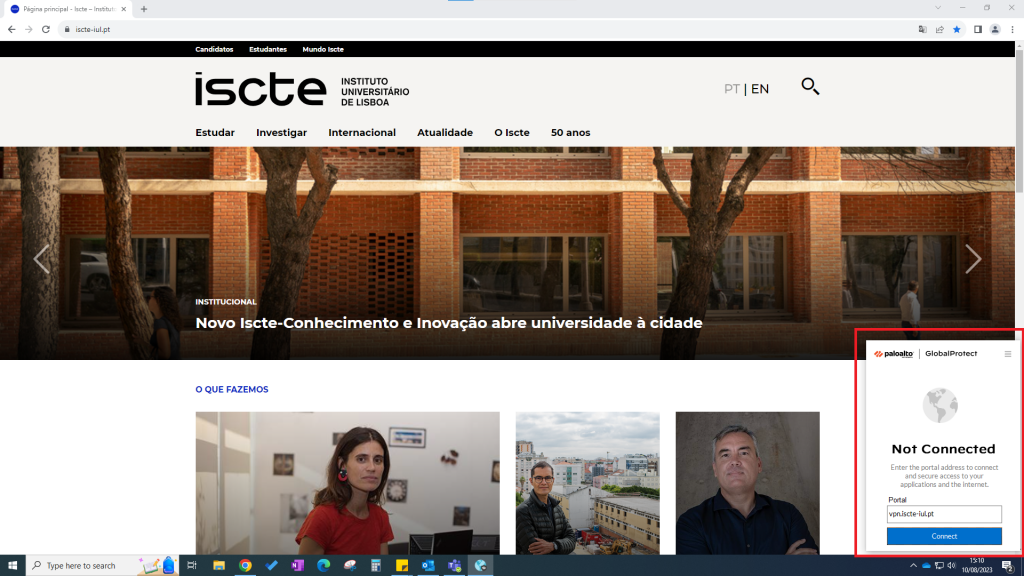

- Assim que a chave de segurança estiver configurada, aceder ao GlobalProtect e na janela “Welcome to Global Protect”, no campo “Please enter your portal address”, escrever “vpn.iscte-iul.pt” e clicar em “Connect”, para estabelecer a ligação.

- Será aberta uma nova janela no navegador predefinido, na qual será solicitado a verificação da conta Iscte. Depois disso, deverá autenticar-se com a chave de segurança, seguindo as instruções para concluir a autenticação.

- Após a finalização da autenticação, uma nova janela da GlobalProtect será exibida no navegador para estabelecer a ligação à VPN (poderá encontrar mais informações na nossa página web “VPN – Virtual Private Network“ na secção “Como Instalar/Configurar a VPN”).

Aplicação Compatível com TOTP

Uma aplicação compatível com TOTP (Time‑based One-Time Password) é qualquer aplicação capaz de gerar códigos temporários de 6 dígitos que se renovam automaticamente a cada 30 segundos. Estes códigos são usados como segundo fator de autenticação (MFA) e baseiam‑se no padrão aberto RFC 6238, garantindo ampla interoperabilidade com serviços que suportam autenticação por aplicações autenticadoras.

- Aceder a https://login.iscte-iul.pt.

- No canto superior direito, abaixo do nome, clicar na seta que aponta para baixo e em seguida em “Configurações“.

- Em “Métodos de segurança“, clique em “Configurar” à frente de Google Authenticator*

*Para aplicações de TOTP (Time-Based One-Time Password – Senha de uso único baseada em tempo) que não sejam a Okta Verify, deverá sempre selecionar a opção Google Authenticator. - Introduza a palavra-passe da sua conta do Iscte.

- Após colocar a sua palavra-passe, clique em “Configurar” como na imagem abaixo.

- Será exibido um código QR. No entanto, para facilitar o processo, recomendamos selecionar a opção “Não é possível ler?” e utilizar o código apresentado na página seguinte.

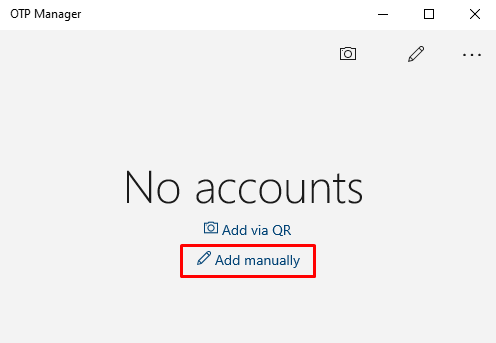

- Instale no seu dispositivo uma aplicação/software TOTP. Quando a transferência estiver concluída, abra e execute a instalação seguindo as instruções no ecrã. Instale, por exemplo a aplicação OTP Manager , na versão para computador.

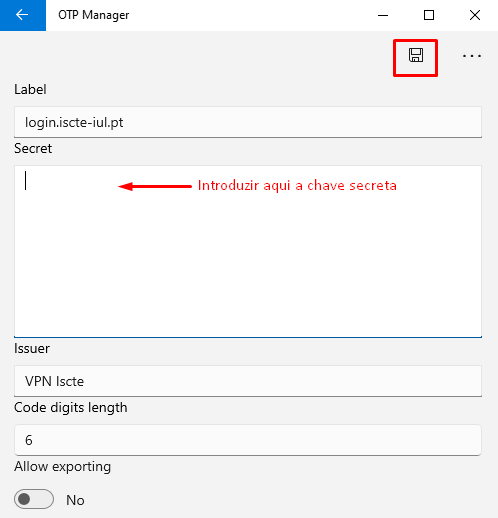

- Abrir a aplicação OTP Manager e selecionar “Add manually“.

- Introduza o código gerado/chave secreta mostrada no website da Okta (ver ponto 5) e guardar as alterações.

- Insira o código de 6 dígitos que aparece na aplicação no website da Okta e carregue em “Verificar“.

- A configuração está terminada e será redireccionado à página login.iscte-iul.pt.

Compatibilidade Aplicações MFA por Sistemas Operativos

Smartphones

| Aplicação Telemóvel | Android | iOS | |

Okta Verify | 11.0 ou posterior | 17.0 ou posterior | |

Google Authenticator | 6.0 ou posterior | 16.0 ou posterior | |

| OTP Auth | N/A | 12.0 ou posterior | |

| LastPass Authenticator | 12.0 ou posterior | 16.0 ou posterior | |

| Twilio Authy | 6.0 ou posterior | 15.0 ou posterior | |

| Aegis | 6.0 ou posterior | N/A | |

| Microsoft Authenticator | 8.0 ou posterior | 16.0 ou posterior |

Desktop/Laptops

| Software Desktop | Windows | macOS | Linux | |

| OTP Manager (Aftnet) | 10 ou posterior | N/A | N/A |

| Step Two | N/A | 13.1 ou posterior | N/A |